Kaa Identitäts- und Zugriffsverwaltung

Umfassender, einheitlicher Zugriff auf Benutzerressourcen und Berechtigungsverwaltung für fortschrittliche, sichere LösungenSichere und flexible Asset Control

Die IAM-Integration von Kaa ermöglicht eine schnellere Markteinführung von SaaS- und Unternehmensprodukten

Ermöglichen Sie jederzeit einfachen Zugriff auf Ihre IoT-Ressourcen für einzelne Benutzer und Benutzergruppen

Bekommen Sie eine vollständige Überwachung der Benutzeraktivität und schauen Sie sich den Ereignisverlauf für Benutzer und Benutzergruppen an, führen Sie Suchanfragen aus und durchsuchen Sie Logs

Richten Sie eine erweiterte granulare Berechtigungskontrolle auf jeder Organisations-, Entitäts- und Asset-Ebene in Ihrer IoT-Umgebung ein

Vereinfachen Sie Zugriffsszenarien für jede Ebene der Kontrolle über IoT-Ressourcen oder -Geräte in einer hierarchischen Organisationsstruktur

Erschließen Sie Möglichkeiten zur Expansion in neue Märkte oder Marktsegmente auf Ihrer IoT-Lösungs-Roadmap

Identitäts- und Ressourcenzugriffsverwaltung mit Kaa IAM

Die Kaa IAM Identity and Access Management-Lösung vereinfacht die Zugriffskontrolle und das Asset-Management sowohl von implementierten IoT-Lösungen als auch von IoT-Lösungen, die gebaut werden. Unter der Haube besteht das gesamte IoT-Anlagen-/Ressourcenverwaltungssystem aus komplexen Netzwerken von Geräten, Sensoren und anderen technischen Strukturen, die die Manager für einen effektiven Betrieb benötigen, ohne zu viel Zeit für die gründliche Kontrolle jeder kleineren Operation aufwenden zu müssen. Die Kaa IAM-Lösung hilft Systemmanagern, den Status physischer und virtueller Assets zu sehen und Geschäftsentscheidungen aus schnellen Datenvisualisierungen oder Berichten in Echtzeit zu treffen.

Unternehmen müssen den Zugriff auf ihren Fuhrpark genau verwalten, und hier kommt Kaa IAM ins Spiel. Bereitstellung von Betriebstransparenz für Fabriken, Kraftwerke, Schiffe, Fahrzeuge, Roboter, Geräte, Menschen, Menschen und Geräte – die Möglichkeiten zur Erweiterung von Kaa-IAM-Engines sind praktisch unbegrenzt.

IAM-Rollen und -Berechtigungen sind sehr flexible und bequeme Möglichkeiten, den Zugriff für jede Art von Hierarchie ihrer Cloud-Services zu verteilen. Die Zugriffshierarchie und ihre Flexibilität sind auch die Schlüsselfaktoren in Unternehmen mit mehreren Niederlassungen und verteilten Niederlassungen und der Notwendigkeit, operative Ressourcen sicher bereitzustellen und an autorisierte Mitarbeiter weiterzuleiten.

Um zu vermeiden, dass Geräte oder Ressourcen von jemand anderem kontrolliert werden, entwickeln Unternehmen kundenspezifische Lösungen, die einen erheblichen Aufwand erfordert geliefert zu werden. Sicherheit ist hier entscheidend. Alle Arten von Unternehmen in mehreren Branchen, von Verbrauchergeräten bis hin zu Hotels, stellen Sicherheit an erste Stelle, und IAM hilft ihnen erfolgreich, diese Herausforderungen zu lösen.

Gängiges Szenario für IAM: Consumer Electronics

Der Großteil der modernen Unterhaltungselektronik erfordert einen Internetzugang, um funktionsfähig zu sein. Nehmen wir als Beispiel ein Unternehmen für Unterhaltungselektronik, HLK oder einen Heizungshersteller mit IoT-fähigen Geräten oder Vermögenswerten.

Sobald die IoT-Geräte oder -Assets verbunden sind, kann ein Unternehmen darauf zugreifen und den Status von Wartungsteilen wie Filtern, Batterien usw. überprüfen. Als Kunde müssten Sie Ihr Gerät aus der Ferne bedienen und von jemandem steuern lassen – das ist eine allgemeine Anfrage für alle Unterhaltungselektronik. Die sofort einsatzbereite, schnell konfigurierbare IAM-Lösung von Kaa kann Unternehmen dabei unterstützen, solche Dienste für Kunden bereitzustellen, ohne intern zu entwickeln.

- Unternehmen A ist ein Hersteller von IoT-Geräten

- Ein lokales Unternehmen B möchte die Filterwartung für IoT-Geräte anbieten

- Firma C ist für die Wartung des Motors (Relais, jedes andere Teil) verantwortlich

- Die Verbraucher liefern den Unternehmen B und C nur Informationen über den Status ihrer Komponenten

- Unternehmen B darf sich nicht mit Daten von Unternehmen C und verwandten Geräten überschneiden

- Unternehmen B und C haben möglicherweise Subunternehmer und andere Geschäftseinheiten usw

- Die Verbraucher geben den Unternehmen B und C keine Kontrolle über ihre Geräte

- Alle Teilnehmer der IoT-Gerätekette erhalten einen besseren Einblick in ihr Produkt und hochwertige Geschäftsdaten darüber, wie ihr Produkt verwendet und gewartet wird

- Ersatzteilhändler passen ihre Lieferkette besser an

- Unternehmensmanager verringern die Kosten, indem sie rechtzeitig auf Ersatzbenachrichtigungen reagieren, und reduzieren der Katastrophenraten bei fehlerhafter Ausrüstung

- Versicherungsunternehmen verringern die Kosten, indem sie den genauen Status der Vermögenswerte tracken

- Unternehmen verringern die Kosten vor Ort durch die zentrale Ressourcenverwaltung

Wir haben oben ein einfaches Szenario erwähnt, aber mit mehreren Administratorstufen nimmt der Aufwand zu – und hier übernimmt Kaa IAM die Kontrolle und löst diese Herausforderung mühelos. Sie verkaufen die Geräte beispielsweise an ein Hotel und der Hauptadministrator benötigt Zugriff auf die Temperaturregelung. Mit Kaa IAM fügen wir einfach eine oder mehrere Geräteverwaltungstufen hinzu und das war's.

Ihre IoT-Geräte und -Ressourcen benötigen einen flexiblen Zugriff auf die Sensordaten, die auf eine unterschiedliche Anzahl von Benutzern und Gruppen verteilt sind. Kaa IAM beseitigt die Notwendigkeit, Ihre benutzerdefinierte Lösung für mehrere Szenarien immer und immer wieder neu zu erstellen.

Um diesen langen, mühsamen Weg mit unvorhersehbaren und kontinuierlich steigenden Ausgaben zu vermeiden, können Sie die Lösung sofort einsatzbereit mit einer beliebigen Anzahl von Ebenen, Granularitäten, Gruppen, Organisationen, Assets oder Erweiterungen erhalten, die bereits für Ihren Fall maßgeschneidert sind.

Mehrere Serviceunternehmen würden gerne die Gelegenheit nutzen, mehr kundenspezifische Lösungen zu entwickeln, die komplexer wären und eine konstante Einnahmequelle sein würden. Der Hauptvorteil der IAM-Lösung von Kaa besteht jedoch darin, dass keine kundenspezifische Lösungen/Entwicklung einer komplexen Infrastruktur braucht, während gleichzeitig Kosten gespart und eine schnellere Markteinführung ermöglicht werden.

Features

ERWEITERTE INTEGRATION DER BENUTZERVERWALTUNG MIT EXTERNEN IDP-ANBIETERN (SAML, OAUTH2, OPENID)

Administratoren von IoT-Lösungen konfigurieren Benutzerattribute wie E-Mail-Adressen, Vor- und Nachnamen, um sie vom IDP an den Dienstanbieter verbreiten zu lassen. Sie können dann benutzerdefinierte Attribute über OpenID-Token an Apps senden.

VERBAND MIT LDAP

Übermitteln Sie Identitäts- und Authentifizierungsinformationen sicher über mehrere vernetzte Systeme. Stellen Sie Benutzern Single-Sign-On-Zugriff auf Systeme in Ihrem Unternehmen bereit.

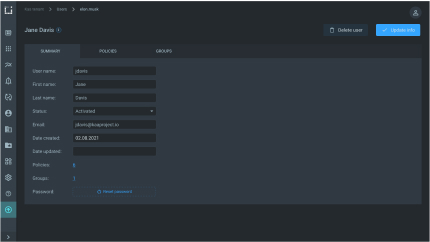

BENUTZERAUTHENTIFIZIERUNG UND - AUTORISIERUNG

Bewilligen Sie nur authentischen, verifizierten Benutzeridentitäten mit den richtigen Anmeldeinformationen Zugriff auf IoT-Ressourcen. Geben Sie den Benutzern Berechtigungen für den Zugriff auf bestimmte Ressourcen wie Endpunkte, Dashboards und Geräte und steuern Sie die Kunden-Privilegien.

MULTI-FAKTOR-AUTHENTIFIZIERUNG

Installieren Sie zwei oder mehr Verifizierungsfaktoren, um Benutzern und Benutzergruppen einen sicheren Zugriff auf Ihre IoT-Ressourcen, -Anwendungen oder -Lösungen zu ermöglichen. Nutzen Sie das leistungsstarke Kaa IAM, um die Sicherheit Ihrer IoT-Lösung zu verbessern und Ihre Daten zu schützen.

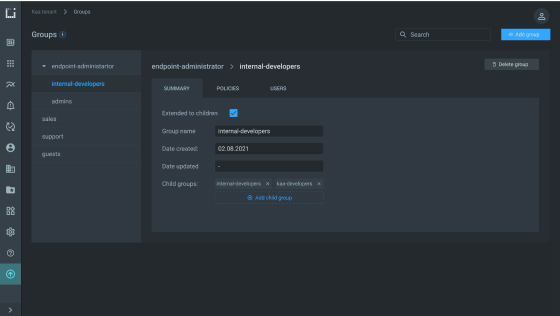

IDENTITÄTS- UND RESSOURCENBASIERTE POLITIK

Weisen Sie Benutzern oder Gruppen identitätsbasierte Richtlinien zu oder weisen Sie unabhängige Rollen zu. Legen Sie fest, welche Berechtigungen Benutzer haben und was sie im System tun dürfen. Implementieren Sie Richtlinien für Ressourcen auf wichtigen Ressourcen wie IoT-Applikationen, Dashboards oder Endpunkten.

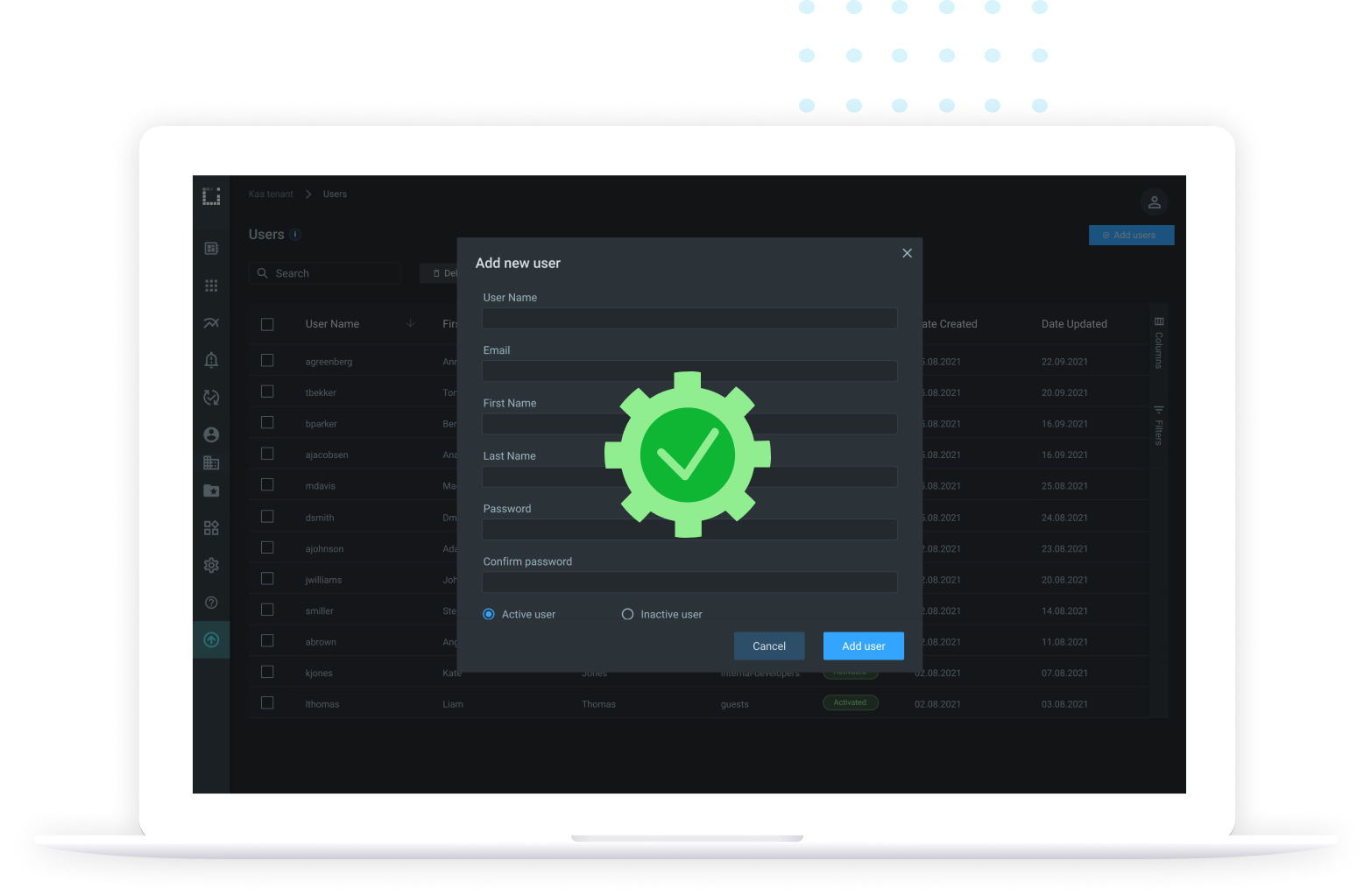

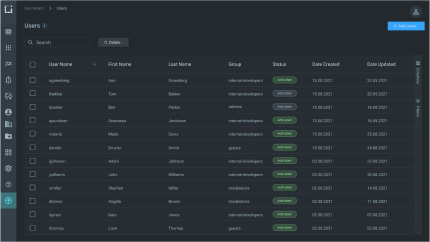

UNTERSTÜTZUNG VON BENUTZERGRUPPEN

Erstellen und verwalten Sie Benutzergruppen, um Zulassung für mehrere Benutzer gleichzeitig festzulegen. Fügen Sie Benutzer zu Gruppen hinzu oder entfernen Sie sie aus Gruppen, um Benutzerrechte schnell und einfach zu ändern, anstatt neue Zulassung für Benutzer einzeln zu bearbeiten.

ÜBERGREIFENDE BEWERUNG DER BEZITZERPOLITIK

Generieren Sie Richtlinien dynamisch, um eine sichere Isolierung für den Besitzer zu implementieren. Konfigurieren Sie einzelne Rollen oder Rollen, die von einer Gruppe ähnlicher Funktionen gemeinsam genutzt werden, und begrenzen Sie die den Rollen zugewiesenen Berechtigungen.

SDKS FÜR GÄNGIGE SPRACHEN (JAVA, PYTHON, GOLANG)

Schnellere Entwicklung von Apps auf Kaa in der Programmiersprache Ihrer Wahl. Greifen Sie auf Beispielcode zu und erstellen Sie erfolgreich Ihre Projekte.

Praktische Vorteile der IAM-Integration

Beispiellose Skalierbarkeit für eine praktisch unbegrenzte Anzahl verwalteter Ressourcen

Autorisierungsvorlagen für verschiedene Anwendungsfälle in der Branche: B2B, B2C, B2B2x usw.

Erhöhte Betriebseffizienz und verbesserte Systemverfügbarkeit

Sofort einsatzbereite Integration mit gängigen Softwareentwicklungstechnologien